「AP過去問 令和6年度秋期 午後 問5 ネットワーク」の版間の差分

(→表) |

|||

| (同じ利用者による、間の9版が非表示) | |||

| 6行目: | 6行目: | ||

== '''令和6年度秋期 午後 問5 ネットワーク(AIプロンプト向け)''' == | == '''令和6年度秋期 午後 問5 ネットワーク(AIプロンプト向け)''' == | ||

■セキュアWebゲートウェイサービスに関する次の記述を読んで設問に答えて下さい。 | |||

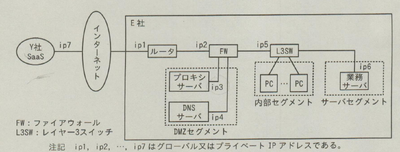

E社は、インターネットを利用した人材紹介業を営む会社である。 | |||

E社のネットワークは、DMZセグメント、内部セグメント及びサーバセグメントから構成されている。DMZセグメントには、コンテンツフィルタリング機能やWebサイトのアクセス制御機能をもつプロキシサーバ及びDNSサーバが設置されている。プロキシサーバでは、内部セグメントからインターネット向けのHTTP通信、HTTP over TLS(以下、HTTPSという)通信を中継し、アクセスログを保管している。内部セグメントにはE社の従業員が利用するPCが、サーバセグメントには業務サーバがそれぞれ設置されている。 | |||

E社の従業員は、PCのWebブラウザを用いて、HTTP通信でサーバセグメントの業務サーバに直接アクセスして業務を実施したり、HTTPS通信でY社が提供するSaaS(以下、Y社SaaSという)にアクセスして、電子メールサービス、ファイル共有サービス、チャットサービスなどを活用したりしている。 | |||

[E社のネットワーク構成] | |||

E社のネットワーク構成を、図1示す。 | |||

図1ここから | |||

・Y社SaaSのIPアドレス=ip7で、Y社SaaSはインターネットと繋がっている。 | |||

・E社のインターネット窓口はルータで、E社内にありルータのIPアドレス=ip1 | |||

・以下の図1説明終了までの全てはE社内部にある。 | |||

・ルータはFWと接続されていてFWのIPアドレス=ip2 | |||

・FWはDMZセグメントと繋がっていて、DMZセグメント内にはプロキシサーバとDNSサーバがあり、それぞれFWと接続されている。 | |||

・プロキシサーバのIPアドレス=ip3、DNSサーバのIPアドレス=ip4。 | |||

・FWにはL3SWが接続されている。L3SWのIPアドレス=ip5。 | |||

・L3SWには内部セグメントが接続されていて、内部セグメント内ではPCが複数台L3SWと接続されている | |||

・PCのIPアドレスは付与されているが、各々のアドレス名については省略。 | |||

・L3SWにはサーバセグメントが接続されていて、サーバセグメント内には業務サーバだけがL3SWと接続されている。 | |||

・業務サーバのIPアドレス=ip6 | |||

・FW=ファイアウォール、L3SW=レイヤー3スイッチ | |||

・ip1、ip2 ~ ip7はグローバルIPアドレス又はプライベートIPアドレスである。 | |||

図1ここまで | |||

E社のルータでは、[a] 機能を用いて、E社内に割り当てられたプライベートIPアドレス及びポート番号に変換している。 | |||

Y社SaaSでは、E社からのアクセスに対して①<u>送信元IPアドレスでアクセス制限を行っている</u> | |||

[セキュアWebゲートウェイサービスの導入検討] | |||

E社では、近年の業務拡大に伴い、インターネット利用の機会が急激に拡大してきた。情報システム部のF部長は、悪意のあるWebサイトへ意図せずにアクセスしたり、社内の機密情報や顧客情報が漏えいしたりするおそれがあると考え、インターネットアクセスに対するセキュリティ対策を強化することにした。そこで、部下のG主任に、社内のプロキシサーバに代えて、Z社がSaaSとして提供するセキュアWebゲートウェイサービス(以下、サービスZという)の導入検討を提示した。 | |||

[サービスZの概要] | |||

G主任は、サービスZの概要を調査した。 | |||

サービスZは、PCからインターネット上のWebサイトへのアクセスを安全に行うためのサービスであり、主な機能は次の三つである。 | |||

(1) アクセス先の [b] やIPアドレスから悪意のあるWebサイトであるかどうかを評価し、安全でないと評価された場合はアクセスを遮断する機能。 | |||

(2) 機密情報や顧客情報がE社外に漏えいしないように、TLSで暗号化された通信内容をサービスZ内で複合して通信内容を検査し、これらの情報が含まれていないことを確認する機能 | |||

(3) ②<u>インターネット上のWebサイトから受け取ったプログラムをサービスZ内の保護された領域で動作させ、E社システムが不正に操作されるおそれがないことを確認する機能</u> | |||

サービスZを利用するためには、E社の全てのPCに専用のクライアントソフトウェア(以下、ソフトCという)を導入し、PCのWebブラウザからインターネット上のWebサイトへのアクセスを、ソフトCを介して行う必要がある。ソフトCからサービスZには、HTTPS通信を用いて接続する。サービスZは、PCからインターネット上への全てのWebアクセスについて、どのPCからアクセスされたものかを識別して、アクセスの監視や各種制御を行う。 | |||

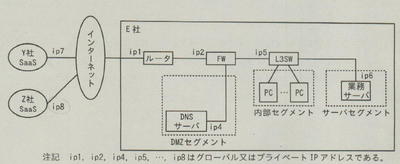

[ネットワーク構成の変更] | |||

G主任は、サービスZの調査結果を基に、サービスZ導入後のE社のネットワーク構成案を図2のように考えた。 | |||

図2ここから | |||

・Y社SaaSのIPアドレス=ip7で、Y社SaaSはインターネットと繋がっている。 | |||

・Z社SaaSのIPアドレス=ip8で、Y社SaaSはインターネットと繋がっている。 | |||

・E社のインターネット窓口はルータで、E社内にありルータのIPアドレス=ip1 | |||

・以下の図2説明終了までの全てはE社内部にある。 | |||

・ルータはFWと接続されていてFWのIPアドレス=ip2 | |||

・FWはDMZセグメントと繋がっていて、DMZセグメント内にはDNSサーバがあり、それぞれFWと接続されている。 | |||

・DNSサーバのIPアドレス=ip4。 | |||

・FWにはL3SWが接続されている。L3SWのIPアドレス=ip5。 | |||

・L3SWには内部セグメントが接続されていて、内部セグメント内ではPCが複数台L3SWと接続されている | |||

・PCのIPアドレスは付与されているが、各々のアドレス名については省略。 | |||

・L3SWにはサーバセグメントが接続されていて、サーバセグメント内には業務サーバだけがL3SWと接続されている。 | |||

・業務サーバのIPアドレス=ip6 | |||

・FW=ファイアウォール、L3SW=レイヤー3スイッチ | |||

・ip1、ip2 ~ ip8はグローバルIPアドレス又はプライベートIPアドレスである。 | |||

図2ここまで | |||

G主任は、サービスZ導入に当たって必要となる作業を検討し、次の四点に整理した。 | |||

(1) 現行のE社のネットワーク構成からプロキシサーバを廃止し、社内のPCからインターネット上のWebサイトへのアクセスは、宛先IPアドレスが [c] のものだけを許可するように、FWの許可ルールを変更する。 | |||

(2) PCにソフトCを導入する。このソフトCは、各PC上でローカルプロキシとして動作する。ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、[c] を宛先IPアドレスとするようソフトCの通信設定を行う。 | |||

(3) PCのプロキシ設定で、[d] については、これまでどおり直接HTTP通信ができるように設定する。 | |||

(4) Y社のSaaSの送信元IPアドレスでのアクセス制限の設定を変更する。 | |||

[FWの許可ルールの見直し] | |||

サービスZ導入前のE社FWの許可ルールでは、PCのWebブラウザからインターネットへのHTTP通信やHTTPS通信について、E社プロキシサーバを経由する通信だけを許可する設定になっていた。 | |||

G主任は、サービスZ導入後に必要なFWの許可ルールを検討した。 | |||

サービスZ導入前のE社のFWの許可ルールを表1に、サービスZ導入後のE社FWの許可ルールを表2に示す。なお、ルールは項番の小さい順に参照され、最初に該当したルールが適用される。 | |||

表1 サービスZ導入前のE社FWの許可ルール(抜粋)ここから | |||

・項番 | |||

・送信元 | |||

・宛先 | |||

・プロトコル名/ポート番号 | |||

の項目が繰り返されます。 | |||

・1 | |||

・内部セグメント | |||

・[e] | |||

・TCP/443 | |||

・2 | |||

・内部セグメント | |||

・[e] | |||

・TCP/80 | |||

・3 | |||

・[e] | |||

・インターネット | |||

・TCP/443 | |||

・4 | |||

・[e] | |||

・インターネット | |||

・TCP/80 | |||

注記 FWは、応答パケットを自動的に通過させるステートフルパケットインスペクション機能をもつ。 | |||

表1ここまで | |||

表2 サービスZ導入後のE社FWの許可ルール(抜粋)ここから | |||

・項番 | |||

・送信元 | |||

・宛先 | |||

・プロトコル名/ポート番号 | |||

の順で記述されます。 | |||

・1 | |||

・内部セグメント | |||

・[c] | |||

・TCP/ [f]注記 FWは、応答パケットを自動的に通過させるステートフルパケットインスペクション機能をもつ。 | |||

表2ここまで | |||

G主任は、これまでの調査内容をF部長に報告し、サービスZの主な三つの機能を導入することになった。 | |||

設問1 [E社のネットワーク構成]について答えよ。 | |||

(1) 本文中の [a] に入れる適切な字句をアルファベット4字で答えよ。 | |||

(2) 本文中の下線①について、アクセスが許可される送信元IPアドレスを、図1中の字句を用いて答えよ。 | |||

設問2 [サービスZの概要]について答えよ。 | |||

(1) 本文中の [b] に入れる適切な字句をアルファベット3字で答えよ | |||

(2) 本文中の下線②の機能の名称を回答群の中から選び、記号で答えよ。 | |||

回答群 | |||

ア HTTPデコード | |||

イ アンチウィルス | |||

ウ サンドボックス | |||

エ セキュアブラウジング | |||

オ トラフィック検査 | |||

設問3 [ネットワーク構成の変更]について答えよ。 | |||

(1) 本文及び表2中の [c] に入れる適切な字句を、図2中のIPアドレスを用いて答えよ。 | |||

(2) 本文中の [d] に入れる適切な字句を、図2中の機器の名称を用いて答えよ。 | |||

設問4 表1中の [e] 、表2中の [f] に入れる適切な字句を、図1、図2又は表1中の字句を用いて答えよ。 | |||

| 357行目: | 599行目: | ||

</script> | </script> | ||

<style> | <style> | ||

.chatgpt_style | .chatgpt_style { border-collapse: separate; border-spacing: 0; border-top: solid 1px lightgray; border-left: solid 1px lightgray; border-top-left-radius: 0.8rem; border-top-right-radius: 0.8rem; line-height: 1;} | ||

.chatgpt_style th, .chatgpt_style td { border: 1px solid | .chatgpt_style th, .chatgpt_style td { border-bottom: solid 1px lightgray; border-right: solid 1px lightgray; padding: 8px; text-align: left;} | ||

.chatgpt_style thead tr:first-child th:first-child { border-top-left-radius: 0.8rem;} | |||

.chatgpt_style thead tr:first-child th:last-child { border-top-right-radius: 0.8rem;} | |||

.chatgpt_style th { background-color: #f4f4f4; font-weight: bold; } | .chatgpt_style th { background-color: #f4f4f4; font-weight: bold; } | ||

.chatgpt_style tr:nth-child(even) { background-color: #f9f9f9; } | .chatgpt_style tr:nth-child(even) { background-color: #f9f9f9; } | ||

.chatgpt_style tr:hover { background-color: #f1f1f1; } | .chatgpt_style tr:hover { background-color: #f1f1f1; } | ||

</style> | </style> | ||

<table class="chatgpt_style"> | <table class="chatgpt_style"> | ||

<tr | <thead> | ||

<th | <tr> | ||

<tr | <th><strong>ポート番号</strong></th><th><strong>サービス/プロトコル</strong></th> | ||

<tr | </tr> | ||

<tr | </thead> | ||

<tr | <tbody> | ||

<tr | <tr> | ||

<tr | <td>20, 21</td><td>FTP(ファイル転送プロトコル)</td> | ||

<tr | </tr> | ||

<tr | <tr> | ||

<tr | <td>22</td><td>SSH(Secure Shell)</td> | ||

</tr> | |||

<tr> | |||

<td>23</td><td>Telnet</td> | |||

</tr> | |||

<tr> | |||

<td>25</td><td>SMTP(メール送信)</td> | |||

</tr> | |||

<tr> | |||

<td>53</td><td>DNS(ドメイン名解決)</td> | |||

</tr> | |||

<tr> | |||

<td>80</td><td>HTTP(ウェブ通信)</td> | |||

</tr> | |||

<tr> | |||

<td>110</td><td>POP3(メール受信)</td> | |||

</tr> | |||

<tr> | |||

<td>143</td><td>IMAP(メール受信)</td> | |||

</tr> | |||

<tr> | |||

<td>443</td><td>HTTPS(暗号化されたウェブ通信)</td> | |||

</tr> | |||

</tbody> | |||

</table> | </table> | ||

<script> | <script> | ||

</yjavascript> | </yjavascript> | ||

もうひとつは | |||

<table width="100%" border="2" style="border-collapse: collapse;border-style: solid"> | |||

<tr> | |||

<td align="center" style="border: 2px solid;">項番</td> | |||

<td align="center" style="border: 2px solid; width: 9em">送信元</td> | |||

<td align="center" style="border: 2px solid; width: 9em">宛先</td> | |||

<td align="center" style="border: 2px solid;">プロトコル名/ポート番号</td> | |||

</tr> | |||

<tr> | |||

<td align="center" style="border: 2px solid;">1</td> | |||

<td align="center" style="border: 2px solid;">内部セグメント</td> | |||

<td align="center" style="border: 2px solid;"><span style="display: inline-block; border: 2px solid; padding-left: 20px; padding-right: 20px;">c</span></td> | |||

<td align="center" style="border: 2px solid;">TCP/ <span style="display: inline-block; border: 2px solid; padding-left: 20px; padding-right: 20px;">f</span></td> | |||

</tr> | |||

</table> | |||

の穴埋めです。cはZ社のSaaSへのipアドレスで、本文中では、<span style = "background:linear-gradient(transparent 75%, #ff7f7f 75%); font-weight:bold; ">ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、<span style="display: inline-block; border: 2px solid; padding-left: 20px; padding-right: 20px;">c</span> を宛先IPアドレスとするようソフトCの通信設定を行う。</span>の接続があると記述があるので、HTTPS通信を行う必要がありますので、答えは | |||

<span style = "background:linear-gradient(transparent 75%, #7fbfff 75%); font-weight:bold; "> | |||

443</span> | |||

となります。問題文を読み込んだあたりでHTTPS通信が443と対応していることを認識できていないと答えれないし、Z社との接続をソフトCがこのような通信をするという記述があったことを思い返せないと答えられない問題だったと思います。 | |||

NAPTやURL/URIといった用語が出てこないと簡単な問題でも落としてしまう可能性もある。ちょうどよい難易度の問題だと感じました。管理人には難しかっただけのことです。 | |||

2024年11月21日 (木) 22:54時点における最新版

AP 過去問題 午後に戻る。

AP過去問_令和6年度秋期_午後_問4_システムアーキテクチャの同じ回の前の問題へ移動。

AP過去問_令和6年度秋期_午後_問6_データベースの同じ回の次の問題へ移動。

令和6年度秋期 午後 問5 ネットワーク(AIプロンプト向け)

■セキュアWebゲートウェイサービスに関する次の記述を読んで設問に答えて下さい。

E社は、インターネットを利用した人材紹介業を営む会社である。

E社のネットワークは、DMZセグメント、内部セグメント及びサーバセグメントから構成されている。DMZセグメントには、コンテンツフィルタリング機能やWebサイトのアクセス制御機能をもつプロキシサーバ及びDNSサーバが設置されている。プロキシサーバでは、内部セグメントからインターネット向けのHTTP通信、HTTP over TLS(以下、HTTPSという)通信を中継し、アクセスログを保管している。内部セグメントにはE社の従業員が利用するPCが、サーバセグメントには業務サーバがそれぞれ設置されている。

E社の従業員は、PCのWebブラウザを用いて、HTTP通信でサーバセグメントの業務サーバに直接アクセスして業務を実施したり、HTTPS通信でY社が提供するSaaS(以下、Y社SaaSという)にアクセスして、電子メールサービス、ファイル共有サービス、チャットサービスなどを活用したりしている。

[E社のネットワーク構成]

E社のネットワーク構成を、図1示す。

図1ここから

・Y社SaaSのIPアドレス=ip7で、Y社SaaSはインターネットと繋がっている。

・E社のインターネット窓口はルータで、E社内にありルータのIPアドレス=ip1

・以下の図1説明終了までの全てはE社内部にある。

・ルータはFWと接続されていてFWのIPアドレス=ip2

・FWはDMZセグメントと繋がっていて、DMZセグメント内にはプロキシサーバとDNSサーバがあり、それぞれFWと接続されている。

・プロキシサーバのIPアドレス=ip3、DNSサーバのIPアドレス=ip4。

・FWにはL3SWが接続されている。L3SWのIPアドレス=ip5。

・L3SWには内部セグメントが接続されていて、内部セグメント内ではPCが複数台L3SWと接続されている

・PCのIPアドレスは付与されているが、各々のアドレス名については省略。

・L3SWにはサーバセグメントが接続されていて、サーバセグメント内には業務サーバだけがL3SWと接続されている。

・業務サーバのIPアドレス=ip6

・FW=ファイアウォール、L3SW=レイヤー3スイッチ

・ip1、ip2 ~ ip7はグローバルIPアドレス又はプライベートIPアドレスである。

図1ここまで

E社のルータでは、[a] 機能を用いて、E社内に割り当てられたプライベートIPアドレス及びポート番号に変換している。

Y社SaaSでは、E社からのアクセスに対して①送信元IPアドレスでアクセス制限を行っている

[セキュアWebゲートウェイサービスの導入検討]

E社では、近年の業務拡大に伴い、インターネット利用の機会が急激に拡大してきた。情報システム部のF部長は、悪意のあるWebサイトへ意図せずにアクセスしたり、社内の機密情報や顧客情報が漏えいしたりするおそれがあると考え、インターネットアクセスに対するセキュリティ対策を強化することにした。そこで、部下のG主任に、社内のプロキシサーバに代えて、Z社がSaaSとして提供するセキュアWebゲートウェイサービス(以下、サービスZという)の導入検討を提示した。

[サービスZの概要]

G主任は、サービスZの概要を調査した。

サービスZは、PCからインターネット上のWebサイトへのアクセスを安全に行うためのサービスであり、主な機能は次の三つである。

(1) アクセス先の [b] やIPアドレスから悪意のあるWebサイトであるかどうかを評価し、安全でないと評価された場合はアクセスを遮断する機能。

(2) 機密情報や顧客情報がE社外に漏えいしないように、TLSで暗号化された通信内容をサービスZ内で複合して通信内容を検査し、これらの情報が含まれていないことを確認する機能

(3) ②インターネット上のWebサイトから受け取ったプログラムをサービスZ内の保護された領域で動作させ、E社システムが不正に操作されるおそれがないことを確認する機能

サービスZを利用するためには、E社の全てのPCに専用のクライアントソフトウェア(以下、ソフトCという)を導入し、PCのWebブラウザからインターネット上のWebサイトへのアクセスを、ソフトCを介して行う必要がある。ソフトCからサービスZには、HTTPS通信を用いて接続する。サービスZは、PCからインターネット上への全てのWebアクセスについて、どのPCからアクセスされたものかを識別して、アクセスの監視や各種制御を行う。

[ネットワーク構成の変更]

G主任は、サービスZの調査結果を基に、サービスZ導入後のE社のネットワーク構成案を図2のように考えた。

図2ここから

・Y社SaaSのIPアドレス=ip7で、Y社SaaSはインターネットと繋がっている。

・Z社SaaSのIPアドレス=ip8で、Y社SaaSはインターネットと繋がっている。

・E社のインターネット窓口はルータで、E社内にありルータのIPアドレス=ip1

・以下の図2説明終了までの全てはE社内部にある。

・ルータはFWと接続されていてFWのIPアドレス=ip2

・FWはDMZセグメントと繋がっていて、DMZセグメント内にはDNSサーバがあり、それぞれFWと接続されている。

・DNSサーバのIPアドレス=ip4。

・FWにはL3SWが接続されている。L3SWのIPアドレス=ip5。

・L3SWには内部セグメントが接続されていて、内部セグメント内ではPCが複数台L3SWと接続されている

・PCのIPアドレスは付与されているが、各々のアドレス名については省略。

・L3SWにはサーバセグメントが接続されていて、サーバセグメント内には業務サーバだけがL3SWと接続されている。

・業務サーバのIPアドレス=ip6

・FW=ファイアウォール、L3SW=レイヤー3スイッチ

・ip1、ip2 ~ ip8はグローバルIPアドレス又はプライベートIPアドレスである。

図2ここまで

G主任は、サービスZ導入に当たって必要となる作業を検討し、次の四点に整理した。

(1) 現行のE社のネットワーク構成からプロキシサーバを廃止し、社内のPCからインターネット上のWebサイトへのアクセスは、宛先IPアドレスが [c] のものだけを許可するように、FWの許可ルールを変更する。

(2) PCにソフトCを導入する。このソフトCは、各PC上でローカルプロキシとして動作する。ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、[c] を宛先IPアドレスとするようソフトCの通信設定を行う。

(3) PCのプロキシ設定で、[d] については、これまでどおり直接HTTP通信ができるように設定する。

(4) Y社のSaaSの送信元IPアドレスでのアクセス制限の設定を変更する。

[FWの許可ルールの見直し]

サービスZ導入前のE社FWの許可ルールでは、PCのWebブラウザからインターネットへのHTTP通信やHTTPS通信について、E社プロキシサーバを経由する通信だけを許可する設定になっていた。

G主任は、サービスZ導入後に必要なFWの許可ルールを検討した。

サービスZ導入前のE社のFWの許可ルールを表1に、サービスZ導入後のE社FWの許可ルールを表2に示す。なお、ルールは項番の小さい順に参照され、最初に該当したルールが適用される。

表1 サービスZ導入前のE社FWの許可ルール(抜粋)ここから

・項番

・送信元

・宛先

・プロトコル名/ポート番号

の項目が繰り返されます。

・1

・内部セグメント

・[e]

・TCP/443

・2

・内部セグメント

・[e]

・TCP/80

・3

・[e]

・インターネット

・TCP/443

・4

・[e]

・インターネット

・TCP/80

注記 FWは、応答パケットを自動的に通過させるステートフルパケットインスペクション機能をもつ。

表1ここまで

表2 サービスZ導入後のE社FWの許可ルール(抜粋)ここから

・項番

・送信元

・宛先

・プロトコル名/ポート番号

の順で記述されます。

・1

・内部セグメント

・[c]

・TCP/ [f]注記 FWは、応答パケットを自動的に通過させるステートフルパケットインスペクション機能をもつ。

表2ここまで

G主任は、これまでの調査内容をF部長に報告し、サービスZの主な三つの機能を導入することになった。

設問1 [E社のネットワーク構成]について答えよ。

(1) 本文中の [a] に入れる適切な字句をアルファベット4字で答えよ。

(2) 本文中の下線①について、アクセスが許可される送信元IPアドレスを、図1中の字句を用いて答えよ。

設問2 [サービスZの概要]について答えよ。

(1) 本文中の [b] に入れる適切な字句をアルファベット3字で答えよ

(2) 本文中の下線②の機能の名称を回答群の中から選び、記号で答えよ。

回答群

ア HTTPデコード

イ アンチウィルス

ウ サンドボックス

エ セキュアブラウジング

オ トラフィック検査

設問3 [ネットワーク構成の変更]について答えよ。

(1) 本文及び表2中の [c] に入れる適切な字句を、図2中のIPアドレスを用いて答えよ。

(2) 本文中の [d] に入れる適切な字句を、図2中の機器の名称を用いて答えよ。

設問4 表1中の [e] 、表2中の [f] に入れる適切な字句を、図1、図2又は表1中の字句を用いて答えよ。

令和6年度秋期 午後 問5 ネットワーク(問題原文)

■セキュアWebゲートウェイサービスに関する次の記述を読んで設問に答えよ。

E社は、インターネットを利用した人材紹介業を営む会社である。

E社のネットワークは、DMZセグメント、内部セグメント及びサーバセグメントから構成されている。DMZセグメントには、コンテンツフィルタリング機能やWebサイトのアクセス制御機能をもつプロキシサーバ及びDNSサーバが設置されている。プロキシサーバでは、内部セグメントからインターネット向けのHTTP通信、HTTP over TLS(以下、HTTPSという)通信を中継し、アクセスログを保管している。内部セグメントにはE社の従業員が利用するPCが、サーバセグメントには業務サーバがそれぞれ設置されている。

E社の従業員は、PCのWebブラウザを用いて、HTTP通信でサーバセグメントの業務サーバに直接アクセスして業務を実施したり、HTTPS通信でY社が提供するSaaS(以下、Y社SaaSという)にアクセスして、電子メールサービス、ファイル共有サービス、チャットサービスなどを活用したりしている。

[E社のネットワーク構成]

E社のネットワーク構成を、図1示す。

E社のルータでは、a 機能を用いて、E社内に割り当てられたプライベートIPアドレス及びポート番号に変換している。

Y社SaaSでは、E社からのアクセスに対して①送信元IPアドレスでアクセス制限を行っている

[セキュアWebゲートウェイサービスの導入検討]

E社では、近年の業務拡大に伴い、インターネット利用の機会が急激に拡大してきた。情報システム部のF部長は、悪意のあるWebサイトへ意図せずにアクセスしたり、社内の機密情報や顧客情報が漏えいしたりするおそれがあると考え、インターネットアクセスに対するセキュリティ対策を強化することにした。そこで、部下のG主任に、社内のプロキシサーバに代えて、Z社がSaaSとして提供するセキュアWebゲートウェイサービス(以下、サービスZという)の導入検討を提示した。

[サービスZの概要]

G主任は、サービスZの概要を調査した。

サービスZは、PCからインターネット上のWebサイトへのアクセスを安全に行うためのサービスであり、主な機能は次の三つである。

(1) アクセス先の b やIPアドレスから悪意のあるWebサイトであるかどうかを評価し、安全でないと評価された場合はアクセスを遮断する機能。

(2) 機密情報や顧客情報がE社外に漏えいしないように、TLSで暗号化された通信内容をサービスZ内で複合して通信内容を検査し、これらの情報が含まれていないことを確認する機能

(3) ②インターネット上のWebサイトから受け取ったプログラムをサービスZ内の保護された領域で動作させ、E社システムが不正に操作されるおそれがないことを確認する機能

サービスZを利用するためには、E社の全てのPCに専用のクライアントソフトウェア(以下、ソフトCという)を導入し、PCのWebブラウザからインターネット上のWebサイトへのアクセスを、ソフトCを介して行う必要がある。ソフトCからサービスZには、HTTPS通信を用いて接続する。サービスZは、PCからインターネット上への全てのWebアクセスについて、どのPCからアクセスされたものかを識別して、アクセスの監視や各種制御を行う。

[ネットワーク構成の変更]

G主任は、サービスZの調査結果を基に、サービスZ導入後のE社のネットワーク構成案を図2のように考えた。

G主任は、サービスZ導入に当たって必要となる作業を検討し、次の四点に整理した。

(1) 現行のE社のネットワーク構成からプロキシサーバを廃止し、社内のPCからインターネット上のWebサイトへのアクセスは、宛先IPアドレスが c のものだけを許可するように、FWの許可ルールを変更する。

(2) PCにソフトCを導入する。このソフトCは、各PC上でローカルプロキシとして動作する。ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、c を宛先IPアドレスとするようソフトCの通信設定を行う。

(3) PCのプロキシ設定で、d については、これまでどおり直接HTTP通信ができるように設定する。

(4) Y社のSaaSの送信元IPアドレスでのアクセス制限の設定を変更する。

[FWの許可ルールの見直し]

サービスZ導入前のE社FWの許可ルールでは、PCのWebブラウザからインターネットへのHTTP通信やHTTPS通信について、E社プロキシサーバを経由する通信だけを許可する設定になっていた。

G主任は、サービスZ導入後に必要なFWの許可ルールを検討した。

サービスZ導入前のE社のFWの許可ルールを表1に、サービスZ導入後のE社FWの許可ルールを表2に示す。なお、ルールは項番の小さい順に参照され、最初に該当したルールが適用される。

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

| 1 | 内部セグメント | e | TCP/443 |

| 2 | 内部セグメント | e | TCP/80 |

| 3 | e | インターネット | TCP/443 |

| 4 | e | インターネット | TCP/80 |

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

| 1 | 内部セグメント | c | TCP/ f |

G主任は、これまでの調査内容をF部長に報告し、サービスZの主な三つの機能を導入することになった。

設問1 [E社のネットワーク構成]について答えよ。

(1) 本文中の a に入れる適切な字句をアルファベット4字で答えよ。

(2) 本文中の下線①について、アクセスが許可される送信元IPアドレスを、図1中の字句を用いて答えよ。

設問2 [サービスZの概要]について答えよ。

(1) 本文中の b に入れる適切な字句をアルファベット3字で答えよ

(2) 本文中の下線②の機能の名称を回答群の中から選び、記号で答えよ。

回答群

ア HTTPデコード

イ アンチウィルス

ウ サンドボックス

エ セキュアブラウジング

オ トラフィック検査

設問3 [ネットワーク構成の変更]について答えよ。

(1) 本文及び表2中の c に入れる適切な字句を、図2中のIPアドレスを用いて答えよ。

(2) 本文中の d に入れる適切な字句を、図2中の機器の名称を用いて答えよ。

設問4 表1中の e 、表2中の f に入れる適切な字句を、図1、図2又は表1中の字句を用いて答えよ。

回答・解説

セキュアゲートウェイの問題なので、難易度は普通ですね。各設問の回答例をみても知っておくべく範囲かなと思いました。

設問1

(1)

ルータでは、a 機能を用いて、E社内に割り当てられたプライベートIPアドレス及びポート番号に変換している。の穴埋めですから、ルータに付随する機能で外部のアドレス及びポート番号の関係と社内(家庭内)のIPアドレス及びポート番号の関係を取り持つための変換をするものです。

この文章だけでピンとこないといけないので、この問題の難易度は普通なのですが、気づけるかやアルファベット4文字の言い方で覚えているかが大事になるので、やや難しめでしょうか。答えはIPマスカレード変換のアルファベット4文字での名称になります。IPマスカレード変換としか覚えていない場合はむしろアルファベット4文字の名称はどうひねっても出てこないでしょう。管理人はNATという3文字のほうは思い出せたのですが、4文字はPortが付いたような、いやいやIPマスカレードだから先頭にIがついたのだっけとか当日は混乱して終了しました。NAPT、NATPいやNATPは絶対違うし、なんとかかんとかTranslationかTransferで終わるはず。NAPTのような気もする。マスカレードのMはどこにもつかないのか?先頭のIは使わないのかとか苦悩したすえINATとかと答えてしまいました。しくったなぁ最近はルータの設定さわることなかったし思い出せねぇ悔しいってなりました。自宅のWebサーバとか立てて外からアクセスすることはやったことがあったので、ポート番号HTTPの80とHTTPSの443を特定のパソコンのIPアドレスに割り振るときにルータで443と80はこのIPアドレスのPCサーバを外から見に行くようにみたいな設定をしたりしたことはありました。自宅にWebサーバたてて遊んだのは数十年前っす。若気の至りです。たいした用もないのに外から自宅内の特定PCに通信を通すとか無駄に危ないだけだし、やめようと思い始めたのが最近ですね。TV用HDDレコーダの予約を外出先からできるというのは便利とかおもったりしたときもありましたが、諦めも大事というかあらかじめ予約しない自分に落ち度があるということで、諦めることにして久しいです。なんしか外からの通信を通過させる設定って危ないっす。無駄に危ないっす。自分ではセキュリティ対策しきれないし、なんかあったら自宅側の機器に影響でまくることあるんで、鍵をするのが安全だと思っています。最近の子たちもまだ鍵かけないで解放したりしてあそべたりしてるのかなぁ。

- 「IPマスカレード(Masquerade:仮装・偽装)」という名前はLinuxから広まった実装ベースの呼び方で、日本で特に普及。

- 「NAPT」は標準化された技術用語で、より正確に仕組みを表現。

- 日本では「NAPT」という略語は使われるが、「ネットワークアドレスポート変換」という直訳的な語句は一般的ではない。

というのがAIによる要約で得た答えです。

なんしか答えはNetwork Address Port Translationの略のNAPTです。したがって

NAPT

です。だいぶ長くなったのは、相当、悔しかったらしい。管理人の低脳さ。惜しげもなく披露だな。

(2)

Y社のSaaS側からアクセスが許可されるE社内の送信元IPアドレスは何かという問いです。これはネットワークの仕組みをわかっていないと答えられないですが、ルータに与えられるのが外部で使えるIPアドレスでE社内のそれぞれの機器が外に行くときには、ルータに与えられた外部のIPアドレスでアクセスします。ルータの内側でそれぞれの機器に付けられたIPアドレスは、社内のプライベートな空間、ローカルの空間だけで使えるIPアドレスが使われます。外で使えるIPアドレスをそれぞれの機器に付与して運用するケースもありますが、この設問ではそうではないことが問題文中に書かれています。E社のルータでは、a 機能を用いて、E社内に割り当てられたプライベートIPアドレス及びポート番号に変換している。と、書かれています。したがって答えはルータに設定されているIPで

ip1

です。

設問2

(1)

アクセス先の b やIPアドレスから悪意のあるWebサイトであるかどうか... とあるところの穴埋めをアルファベット3文字でとなっています。

アクセス先の何かです。繋ぐ先の名前がはいります。3文字です。Y社のSaaSの中の何かなのか?D社社内の何かなのかという感じです。もう一つはIPアドレスを使う。もう一方はアルファベット3文字の何かだとなっています。でもいずれも悪意あるWebサイトであるかもしれないという何かだと言っています。Webサイトの宛先を示すものでIPアドレスあるいは何か3文字で呼ぶ方式とは何か。感のいい人はこのあたりでURI(Uniform Resource Indicator)のことじゃねぇの?と思ったり、もっと一般的な言い方のURL(Uniform Resource Locater)が出てくるのだと思います。感の悪い管理人はVPNとかVNCとか、SSHとかFTPとかいろいろ無駄に違う接続の名前が出てきてしまって撃沈しました。VPNとか勝手に思いついて、あんまり関係ない接続が勝手に出てくるという。WebサイトのIPアドレス以外の何かなんだからURIでしょうね。ということで

URI Or

URL

で正解の部分でしょう。くそっ。個人的な感情でまくり。

(2)

インターネット上のWebサイトから受け取ったプログラムをサービスZ内の保護された領域で動作させ、E社システムが不正に操作されるおそれがないことを確認する機能

これを何というかってことなので、知らないとキツイですが、他の4つを知っていれば、これしかないってことで、絞ることもできる。というわけで

ウ サンドボックス

が正解ですね。保護された部分で動作させることです。覚えるしかない。他の語句の意味も調べておきましょう。

ア HTTPデコード

HTTPプロトコルで受信したデータを解析し、元の内容を復元または理解できる形にするプロセスを指します。具体的には、HTTPリクエストやHTTPレスポンスに含まれる情報を分解し、その内容(ヘッダー、ボディ、ステータスコードなど)を解釈することです。

イ アンチウィルス

コンピュータやネットワークシステムをウイルスやマルウェア(悪意のあるソフトウェア)から保護するための技術やソフトウェアを指します。これらは、システムの安全性を確保し、データの破壊や情報漏洩を防ぐ役割を果たします。

エ セキュアブラウジング

インターネットを安全に利用し、個人情報やデータを保護しながらブラウジングを行うための技術や実践を指します。この概念は、Webサイトのセキュリティ、通信の暗号化、ユーザーのプライバシー保護などを包括的に扱います。

オ トラフィック検査

ネットワーク上を流れるデータ(トラフィック)を監視、解析、制御する技術や手法を指します。主にセキュリティ、ネットワーク管理、パフォーマンス最適化の目的で使用されます。

いずれも下線部②とは関係が薄いことが読み取れます。

設問3

(1)

現行のE社のネットワーク構成からプロキシサーバを廃止し、社内のPCからインターネット上のWebサイトへのアクセスは、宛先IPアドレスが c のものだけを許可するように、FWの許可ルールを変更する。

PCにソフトCを導入する。このソフトCは、各PC上でローカルプロキシとして動作する。ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、c を宛先IPアドレスとするようソフトCの通信設定を行う。

の穴埋め問題です。Z社のSaaSだけをアクセスできるようにする部分の説明になっていますので、答えは

ip8

となります。ソフトcにもFWの許可にもip8を設定する必要があります。ip8以外への通信を認めてしまうとセキュアゲートェイのサービスを利用しない危険な行為になってしまいます。社員に裏切り者がいたりすると困るので設定が変えられないような仕組みであってほしいですね。社員に裏切者が絶対にでない家族関係のような会社規模なら信頼できる可能性もあるでしょう。家族関係とかありえないと考えるのが情報科学ですけどね。冷え切った世界へようこそ。

(2)

PCのプロキシ設定で、d については、これまでどおり直接HTTP通信ができるように設定する。

の穴埋めです。従来から外の世界以外でHTTPアクセスをしていた部分の設定を意味します。問題文のE社の従業員は、PCのWebブラウザを用いて、HTTP通信でサーバセグメントの業務サーバに直接アクセスして業務を実施とありますので、業務サーバにHTTPアクセスをしていたことが伺えます。なのでこれまでどおりという意味でも

業務サーバ

が答えになります。この設問は問題文を読めば答えれるので易しい2問でした。サービス問題ですね。ありがたい。問題文自体が長いので、読む気にもなれなければ、一気に難しい問題ともなりえるものですが、ここは慣れることによってクリアしたいですね。

設問4

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

| 1 | 内部セグメント | e | TCP/443 |

| 2 | 内部セグメント | e | TCP/80 |

| 3 | e | インターネット | TCP/443 |

| 4 | e | インターネット | TCP/80 |

すべてeとなっている部分の穴埋めです。執拗に繰り返されるeですが、いったい何モノなのかを推測します。Z社のサービスを導入する以前のHTTP(TCP/80)とHTTPS(TCP/443)のインターネットとの接続を行うものであり、PCが問い合わせる先でもある。これはプロキシサーバが間に仲介する全ての通信を受け持つのでプロキシサーバのIPアドレスが入ることになります。TCP/80がHTTP通信、TCP/443がHTTPS通信であるという1024番ポートまでがもつ標準化されているポートの役割、ウェルノウンポート(Well-Known Ports)であるという知識が試されている問題で、かつそれらを仲介するプロキシサーバの主な役割を知っているかというのも試されている問題だと考えられます。したがって答えは

ip3

が回答です。ちょっとだけ難しい問題ですが、プロキシサーバの役割さえしっていればポート番号を知らなくても、なんとか答えられそうな問題でもあります。ウェルノウンポートという用語をしらなくてもいいし、ポート番号80だけでもしっていれば更に答えやすい問題かもしれません。443は比較的あたらしいポートなので40代後半の情報技術知識だと知らないという人もいたのかもしれません。勉強あるのみですね。他のウェルノウンポートも勉強して押さえておいた方がいいでしょうね。

表

| ポート番号 | サービス/プロトコル |

|---|---|

| 20, 21 | FTP(ファイル転送プロトコル) |

| 22 | SSH(Secure Shell) |

| 23 | Telnet |

| 25 | SMTP(メール送信) |

| 53 | DNS(ドメイン名解決) |

| 80 | HTTP(ウェブ通信) |

| 110 | POP3(メール受信) |

| 143 | IMAP(メール受信) |

| 443 | HTTPS(暗号化されたウェブ通信) |

もうひとつは

| 項番 | 送信元 | 宛先 | プロトコル名/ポート番号 |

| 1 | 内部セグメント | c | TCP/ f |

の穴埋めです。cはZ社のSaaSへのipアドレスで、本文中では、ソフトCからHTTPS通信によってインターネット上のWebサイトへアクセスできるようにするために、c を宛先IPアドレスとするようソフトCの通信設定を行う。の接続があると記述があるので、HTTPS通信を行う必要がありますので、答えは

443

となります。問題文を読み込んだあたりでHTTPS通信が443と対応していることを認識できていないと答えれないし、Z社との接続をソフトCがこのような通信をするという記述があったことを思い返せないと答えられない問題だったと思います。

NAPTやURL/URIといった用語が出てこないと簡単な問題でも落としてしまう可能性もある。ちょうどよい難易度の問題だと感じました。管理人には難しかっただけのことです。

AP過去問_令和6年度秋期_午後_問4_システムアーキテクチャの同じ回の前の問題へ移動。

AP過去問_令和6年度秋期_午後_問6_データベースの同じ回の次の問題へ移動。

AP 過去問題 午後に戻る。